100 Tricks und Tools moderner Computerforensik – und alles Open Source! Unser Computerforensik-Buch zeigt in detailliert beschriebenen Hacks die State-of-the-Art-Ansätze der modernen Computerforensik – von der Sicherung und Wiederherstellung von Daten und Spuren bis zur Diagnose typischer Angriffszenarien. Drei Hacks veröffentlichen wir hier im oreillyblog – nach Hack #3 und Hack #47 folgt nun Hack #72.

Kleine Vorbemerkung: Um diesen Hack zu verstehen, sollten Sie die wichtigsten Grundlagen von SQLite-Abfragen kennen. Im Buch wird dies in vorangestellten Hacks erklärt.

Analysieren der Chrome-History

„Jetzt wird es metallisch“

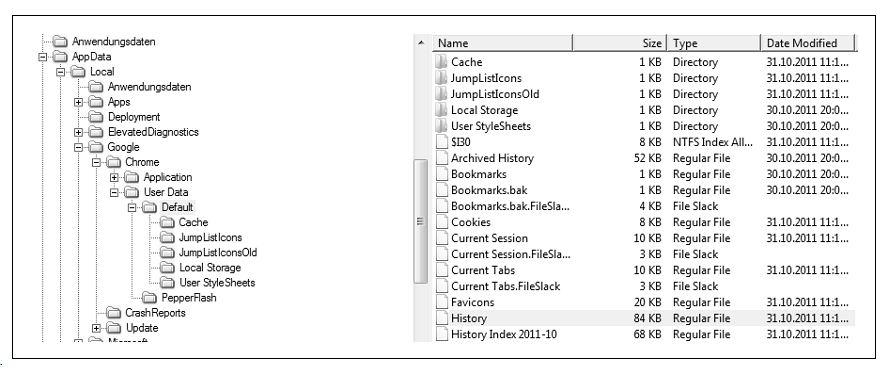

Wir fangen bei der Untersuchung des Browsers Chrome mit der Internet-History an, denn sie ist diejenige Spur, die Ihnen bei einer Datenträgerauswertung die besten Rückschlüsse auf das Surfverhalten eines Benutzers geben kann. Die History von Chrome finden Sie unter folgenden Pfaden:

- Windows XP:

C:\Dokumente und Einstellungen\<Benutzername>\Anwendungsdaten\Google\Chrome\User Data\Default\

- Windows Vista / 7:

C:\Users\<Benutzername>\AppData\Local\Google\Chrome\User Data\Default\

- Linux (Ubuntu):

/home/<Benutzername>/.config/google-chrome/Default/

- Mac OS X:

/Users/<Benutzername>/Library/Ap plication Support/Google/Chrome/

Default/

An diesen Orten liegen neben der History auch die meisten anderen Benutzerspuren von Chrome in SQLite-Datenbanken.

Wie Sie sicherlich schon vermutet haben, befinden sich die Surfspuren in der Datei History. Laden Sie diese Datei doch einmal in Ihren SQLite Manager (siehe Hack #67). Sie werden feststellen, dass einige interessante Informationen

Wie Sie sicherlich schon vermutet haben, befinden sich die Surfspuren in der Datei History. Laden Sie diese Datei doch einmal in Ihren SQLite Manager (siehe Hack #67). Sie werden feststellen, dass einige interessante Informationen

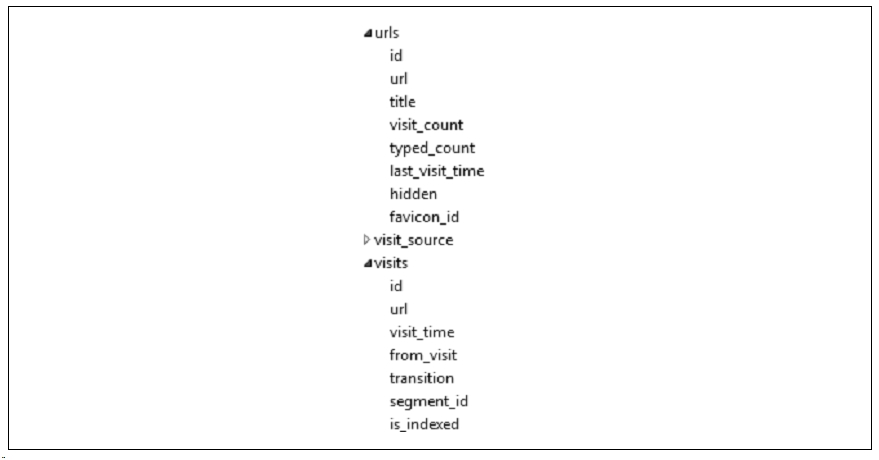

in dieser Datenbank stecken, zum Beis piel über heruntergeladene Dateien, eingegebene Suchwörter, aber eben auch besuchte URLs sowie Häufigkeit und Zeitstempel der Besuche. In der folgenden Darstellung sehen Sie den Aufbau der für die History relevanten Tabellen.

Wir können erste einfache Informationen aus der Datenbank herausbekommen. Probieren Sie doch einmal folgende SQL-Abfrage:

SELECT url, title, visit_count FROM urls ORDER BY visit_count DESC

Wenn Sie gern die Daten aus den beiden Tabellen urls und visits kombinieren möchten, um zu sehen, wann URLs von welcher Referrer-Seite aufgerufen wurden, dann versuchen Sie es doch einmal mit folgender Abfrage:

SELECT urls.id, urls.url, urls.title, urls.visit_count, urls.typed_count, urls.last_visit_time, urls.hidden, visits.visit_time, visits.from_visit, visits.transition FROM urls, visits WHERE urls.id = visits.url

Die Zugriffszeiten, die im Webkit-Format gespeichert werden, können Sie mit Tools wie DCode von der Digital Detectives Group umrechnen. Einfacher und effizienter können Sie es sich mit der Funktion datetime machen, die Sie bereits in Hack #67 kennengelernt haben. Das Problem hierbei ist, dass das Webkit-Format nicht auf der Unix-Epoch-Zeit basiert, sondern auf den Mikrosekunden seit dem 1.1.1601, 00:00:00 Uhr. Das bedeutet, dass von den umgerechneten Chrome-Zeitstempeln noch die Differenz zum Start der Epoch-Zeit abgezogen werden muss. Folgende Abfrage erledigt das für Sie:

SELECT urls.id, urls.url, urls.title, urls.visit_count, urls.typed_count, datetime(urls.last_visit_time/1000000-11644473600,’unixepoch‘,’localtime‘) , urls.hidden, datetime(visits.visit_time/1000000-11644473600,’unixepoch‘, ‚localtime‘), visits.from_visit, visits.transition FROM urls, visits WHERE urls.id = visits.url

Sollten Sie in der History-Datei nicht die Informationen fin-den, die Sie suchen, dann werfen Sie unbedingt auch einen Blick in die Datei Archived History. Hier finden Sie ältere, archivierte Verlaufseinträge.

Automatisierte Auswertung der History mit Tools von Drittanbietern

Wie bei der Auswertung der Internet-Histories von Firefox und Internet Explorer können Ihnen auch bei der Spurensuche in Chrome automatisierte Softwaretools unter die Arme greifen. Empfehlenswerte freie Programme sind Historian von Werner Rumpeltesz, ChromeForensics von Mark Woan, ChromeAnalysis von Foxton Software Ltd. und die Toolsammlung von Nirsoft.

Achten Sie bei der Auswertung der History auch immer auf URL-Parameter wie q= , query= , p= oder search?q=. Sie erhalten dadurch oft wertvolle Informationen darüber, wonach gezielt im Web gesucht wurde. Spätestens bei URLs wie http://www.google.de/search?q=unternehmensdaten+stehlen oder http://www.bing.com/search?q= erpresserbrief+schreiben soll-ten Sie hellhörig werden.

1 Kommentare