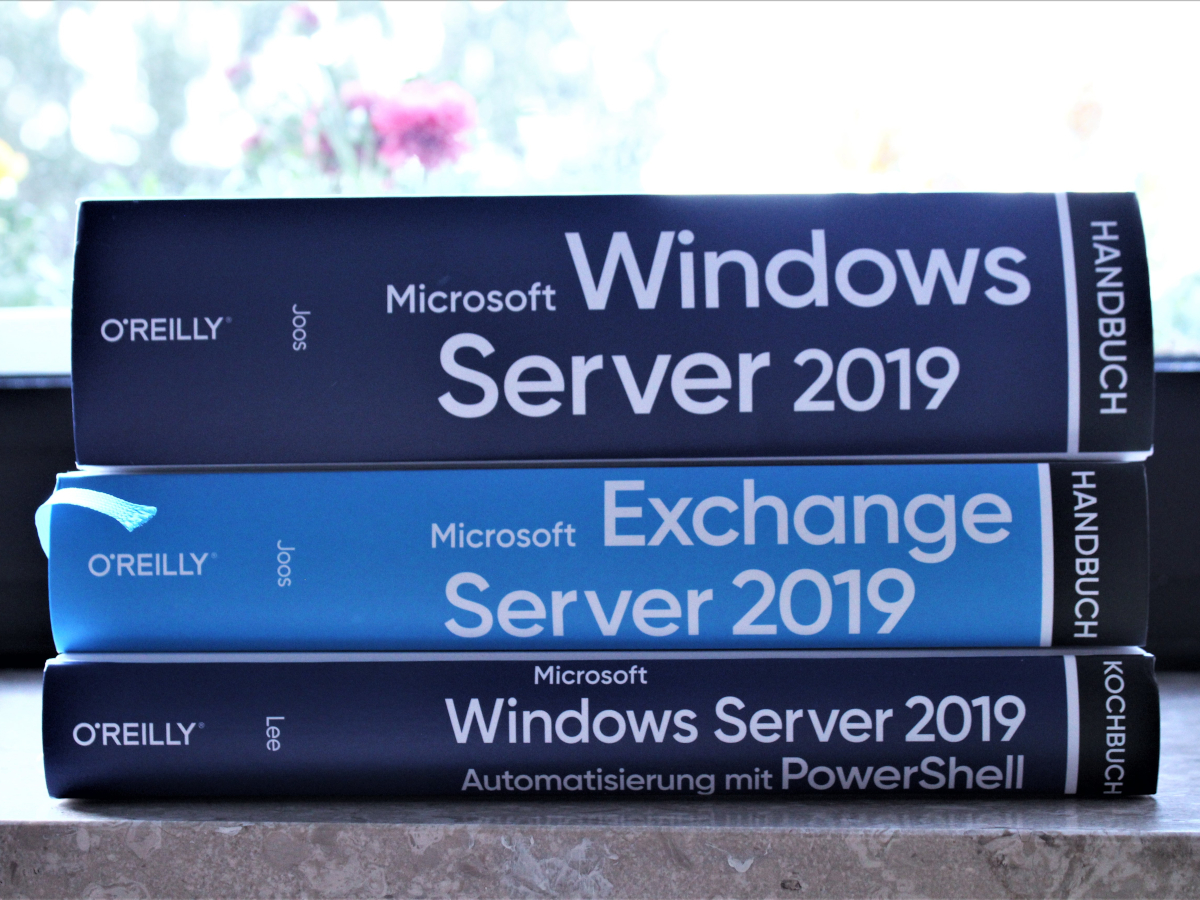

Neuerscheinungen: Windows Server und Exchange Server 2019 plus E-Book-Deal

Unser Exchange Server 2019-Handbuch, ein Kochbuch für die Windows Server-Automatisierung mit PowerShell sowie ein rabattiertes E-Book liefern Wissen für die endgültige Praxisphase der Digitalisierung. (Proudly presented by Corona-Krise. Schließlich mussten sich in den vergangenen Wochen so gut wie alle Unternehmen ad hoc mit der Homeoffice-Fähigkeit ihrer Arbeitsplätze, mit der Durchführung von Videokonferenzen oder sicheren Collab-Tools auseinandersetzen.) Seit Jahren hören und lesen wir immer wieder vom Mangel an IT-Fachkräften. Es ist die Rede von Unternehmen und Institutionen, die händeringend Personal suchen. Und von Absolvent*innen und Senior Experts, die sich mit (zu) niedrigen Gehältern oder unzeitgemäßen Arbeitsbedingungen abgespeist fühlen. Von Unternehmen, die mit dem sagenumwobenen Obstkorb und „bestem Kaffee“ frohlocken, und von Bewerber*innen, die sich stattdessen Weiterbildungen oder familienfreundliche Arbeitszeitmodelle wünschen. Von Unternehmen, die ihren Mitarbeitern sogar vorschreiben wollen, wie ihr Desktop-Hintergrund auszusehen hat. Und von Angestellten, die sich wünschen, (wenigstens ab und zu) mit neuen Tools experimentieren zu können. Die aktuelle Corona-Krise könnte dieses grundlegende Missverhältnis zumindest verbessern, meint ihr nicht? Sind nicht gerade jetzt Sysadmins gefragt, die die innerbetrieblichen digitalen Infrastrukturen voranbringen können? Die Notebooks …