100 Tricks und Tools moderner Computerforensik – und alles Open Source! Unser Computerforensik-Buch zeigt in detailliert beschriebenen Hacks die State-of-the-Art-Ansätze der modernen Computerforensik – von der Sicherung und Wiederherstellung von Daten und Spuren bis zur Diagnose typischer Angriffszenarien. Drei Hacks veröffentlichen wir hier im oreillyblog – nach Hack #3 folgt nun Hack #47:

Die Registry-Top 10

„Zentral gespeichert“

Mindestens genauso interessant wie die Dateien und Ordner im Dateisystem ist auf Windows-Systemen die Registry. Die Registry ist die zentrale Datenbank, in der das Windows-Betriebssystem und auch die meisten gängigen Anwendungen ihre Einstellungen speichern. Jedes Programm, das einmal auf dem Rechner installiert war, hinterlässt hier seine Spuren, denn nur die wenigsten Anwendungen löschen bei der Deinstallation ihre hinterlegten Informationen aus der Registry.

Mindestens genauso interessant wie die Dateien und Ordner im Dateisystem ist auf Windows-Systemen die Registry. Die Registry ist die zentrale Datenbank, in der das Windows-Betriebssystem und auch die meisten gängigen Anwendungen ihre Einstellungen speichern. Jedes Programm, das einmal auf dem Rechner installiert war, hinterlässt hier seine Spuren, denn nur die wenigsten Anwendungen löschen bei der Deinstallation ihre hinterlegten Informationen aus der Registry.

Die Registry ist hierarchisch strukturiert und besteht aus fünf Hauptschlüsseln (auch Wurzelschlüssel genannt):

- HKEY_CLASSES_ROOT (HKCR)

- HKEY_LOCAL_MA CHINE (HKLM)

- HKEY_USERS (HKU)

- [ HKEY_CURRENT_USER (HKCU) ]

- [ HKEY_CURRENT_CONFIG (HKCC) ]

Die letzten beiden CURRENT-Schlüssel sind streng genommen keine eigenständigen Schlüssel, sondern lediglich Verweise, die während der Laufzeit des Systems gebildet werden. So verweist HKCU auf den entsprechenden Unterschlüssel von HKU, und HKCC verweist auf den entsprechenden Unterschlüssel von HKLM.

Alle Registry-Informationen werden beim Systemstart in den Arbeitsspeicher geladen, während des laufenden Betriebs dort gehalten und beim Herunterfahren in folgende Dateien auf die Windows-Partition geschrieben:

- C:\Windows\System32\config\SOFTWARE (= HKLM\Software)

- C:\Windows\System32\config\SYSTEM (= HKLM\System)

- C:\Windows\System32\config\SECURITY (= HKLM\Security)

- C:\Windows\System32\config\SAM (= HKLM\SAM)

- Windows XP:

C:\Dokumente und Einstellungen\BENUTZER\NTUSER.DAT

(= HKU\BENUTZER)

- Vista / 7:

C:\Users\BENUTZER\NTUSER.DAT

und

C:\Users\BENUTZER\AppData\Local\Microsoft\Windows\USRCLASS.dat

(= HKU\BENUTZER)

Diese Dateien treten in unterschiedlichen Formen auf. Ohne Dateiendung sind es die ursprünglichen, vollständigen Registry-Dateien. Mit der Endung .log sind es Dateien, die lediglich Änderungen von Registry-Werten enthalten. Mit der Endung .sav handelt es sich um Sicherungskopien der Ursprungs-Registry. Die Endung .alt taucht lediglich bei der Sicherungskopie der Datei SYSTEM auf. Zum Betrachten dieser Registry-Dateien benötigt man spezielle Programme. In den einschlägigen Forensikprogrammen sind diese meist eingebaut oder als Zusatzkomponenten erhältlich. Als freie Produkte empfehlen wir für Windows den RegistryViewer und für Linux RegRipper.

Ihre eigene Registry können Sie übrigens mit dem Windows-eigenen Registry-Editor anschauen. Klicken Sie einfach auf START –> AUSFÜHREN oder drücken Sie die Windows-Taste zusammen mit der Taste R und tippen Sie Regedit ein.

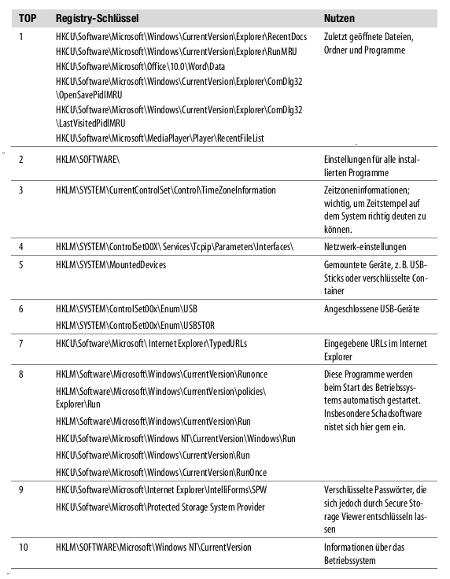

Obwohl die Registry eine echte Fundgrube für nützliche Informationen ist, sollten Sie bei Ihren Untersuchungen insbesondere die folgende Top 10 der Registy-Schlüssel im Auge haben: